2021年11月24日,阿里云安全团队向Apache官方报告了Apache Log4j2远程代码执行漏洞。

阿里云WAF应该已经具备防护和检测该漏洞的能力了,阿里云YYDS

01

漏洞描述

Apache Log4j2是一款优秀的Java日志框架。2021年11月24日,阿里云安全团队向Apache官方报告了Apache Log4j2远程代码执行漏洞。由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。漏洞利用无需特殊配置,经阿里云安全团队验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影响。阿里云应急响应中心提醒 Apache Log4j2 用户尽快采取安全措施阻止漏洞攻击。

02

漏洞评级

Apache Log4j 远程代码执行漏洞 严重

03

影响版本

Apache Log4j 2.x

04

安全建议

修复建议:

升级Apache Log4j2所有相关应用到最新的 log4j-2.15.0-rc2 版本

地址:https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

供应链影响范围:

已知受影响应用及组件:

Apache Solr

Apache Flink

Apache Druid

srping-boot-strater-log4j2

不受影响版本:

Apache log4j-2.15.0-rc2

05

人工检测

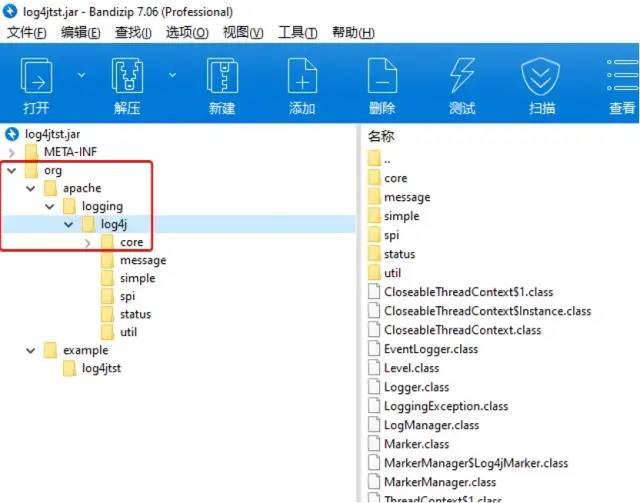

1、相关用户可根据Java jar解压后是否存在org/apache/logging/log4j相关路径结构,判断是否使用了存在漏洞的组件,若存在相关Java程序包,则很可能存在该漏洞。

2、若程序使用Maven打包,查看项目的pom.xml文件中是否存在下图所示的相关字段,若版本号为小于2.15.0,则存在该漏洞。

06

攻击排查

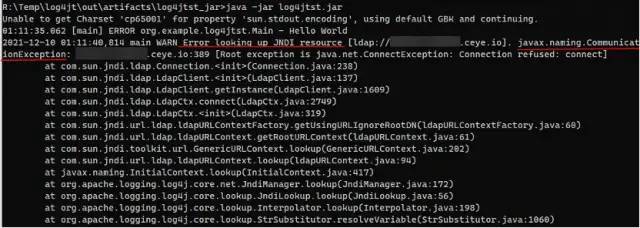

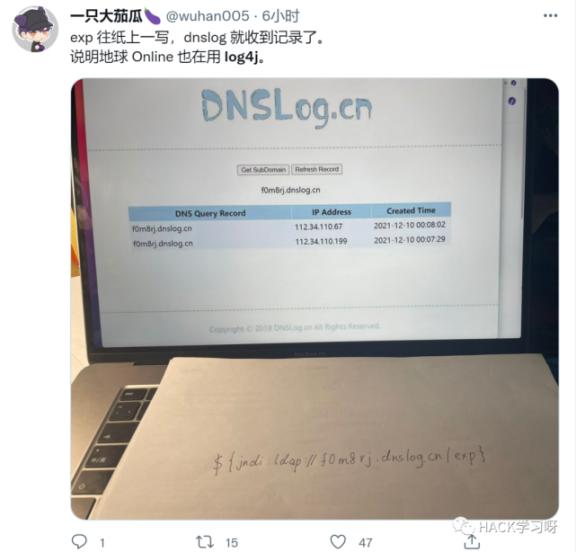

1、攻击者在利用前通常采用dnslog方式进行扫描、探测,常见的漏洞利用方式可通过应用系统报错日志中的"javax.naming.CommunicationException"、"javax.naming.NamingException: problem generating object using object factory"、"Error looking up JNDI resource"关键字进行排查。

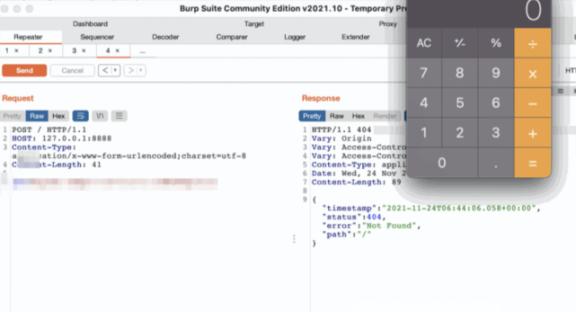

2、攻击者发送的数据包中可能存在"$" 字样,推荐使用全流量或WAF设备进行检索排查。

微信朋友圈的氛围如同安全圈过年

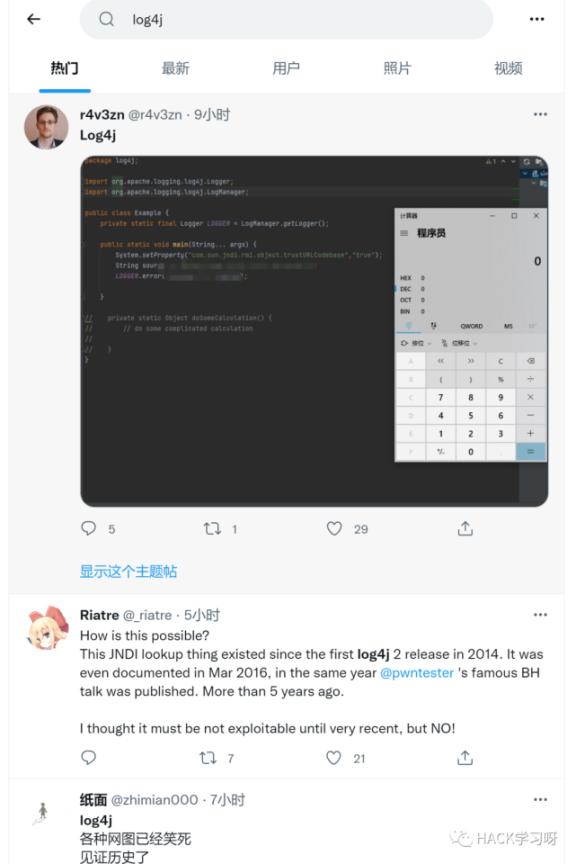

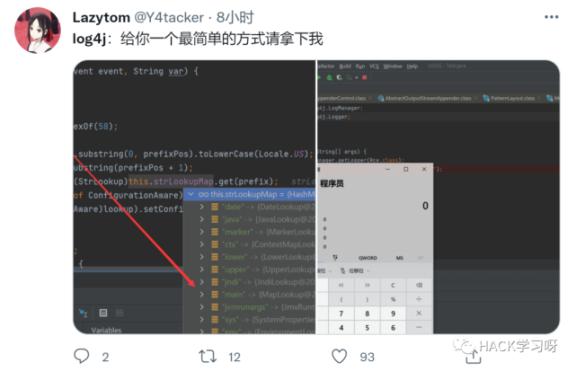

推特